ITトレンド記事 コラム

「中堅・中小企業のサイバーセキュリティについて

エキスパートが語る

~経営者と現場に今求められること~」(3)

サプライチェーン・サイバーセキュリティ・コンソーシアム

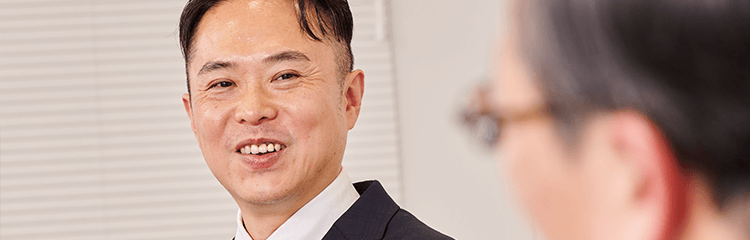

運営委員会議長 梶浦 敏範氏

メンバー紹介

サプライチェーン・サイバーセキュリティ・コンソーシアム

サプライチェーン・サイバーセキュリティ・コンソーシアム

運営委員会議長梶浦 敏範氏 東芝ITサービス

東芝ITサービス

セキュリティビジネス推進部 主幹(技術専門職)枡田 鉄也 東芝ITサービス

東芝ITサービス

セキュリティビジネス推進部 参事鈴木 孝臣

本記事は、「中堅・中小企業のサイバーセキュリティ対策」をテーマに、サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)の運営委員長や一般社団法人 日本サイバーセキュリティ・イノベーション委員会(JCIC)の代表理事などの要職を務める梶浦敏範様と、弊社でセキュリティビジネスを担当する枡田と鈴木が語り合った座談会の模様を、全4回に渡って紹介しています。

第3回目となる今回は、中堅・中小企業がセキュリティ対策に投資する際に留意すべきポイントや、これをサポートするベンダーやSIerの支援の在り方などについて、闊達な意見交換が行われた模様を紹介します。

01優先的に守るべき業務やシステム、データを特定する

どのようにして適用範囲を絞り込めばいいのでしょうか。

やはりその企業が営む事業にとって「重要な業務」「リスクの高い部門」「クリティカルなシステム」を特定して、そこに対してまずは重点的にリソースを投入するべきです。しかし日本企業の場合、これを行うのはなかなか難しい面があります。例えば4つの事業部がある企業で、とある事業部に対して優先的にセキュリティ投資を行うとなると、他の3つの事業部のモチベーションが下がってしまうようなことが往々にして起こるのです。

いかにも日本的ですね。こうした状況を打破して、メリハリのあるセキュリティ投資を行うためには何が必要なのでしょうか。

やはりその企業の経営者が勇気をもって決断し、他の事業部を納得いく形で説得する必要があります。「我が社は経営課題に全社一丸で取り組んでいるけど、この事業部の活動が万が一止まってしまうと会社が存続できなくなってしまう」「従って、まずはこの事業を優先的に守る必要があるので、皆にも協力してほしい」。こういうことをしっかり伝えることこそが、経営者の務めだと思います。もちろんそのためには、経営者が自社の事業を正確に把握し、心の中では既に優先順位を付けていることが大前提になります。

このように、企業が真に対処すべきなのは実はサイバー攻撃ではなく、事業やシステムが停止してしまうことに伴う事業停止リスク、つまり「ビジネスリスク」なのです。セキュリティ製品・サービスの導入はあくまでも手段に過ぎず、本来の目的はビジネスリスクの管理だということを、経営者は今一度肝に銘じるべきだと思います。

02まずは現状を正確に把握することからスタート

まずはそうした指針をしっかり立てないと、ツール導入ありきのセキュリティ対策になってしまいがちですね。

私たちが中堅・中小企業の担当者の方からよくいただく相談に、「メーカーやベンダーに勧められるままにセキュリティ製品を導入してみたけど、この対策が正しいかどうか自分たちでは判断が付かないので見てもらえないか」というものがあります。実際に環境を見せていただくと、例えばエンドポイント対策が手薄なのに高性能なネットワークセキュリティ製品を導入していたりといったように、ちぐはぐでバランスを欠いた構成になっていることがあります。

あるいは、ツールは数多く導入しているのに情報セキュリティポリシーがまったく定められていなかったり、セキュリティ対策で最初に行うべき規程の策定や社員教育への投資が後回しになっているようなケースもあります。さらに、企業の情報システム部の方はどうしても社内ネットワークの出入り口で攻撃を全部止めようとする発想に行きがちですが、今や攻撃を行う側が優位な状況のため侵入を100%防止することは難しいと考えます。

そうした状態を是正するためには、まず何を行うべきなのでしょうか。

私たちがお客様の支援に入る際には、まずはフラットな目線で現状の対策状況についてヒアリングさせていただきます。その上で、一般的に中堅・中小企業で求められるセキュリティレベルと現状との差分を洗い出し、足りている部分と不足(補強すべき)部分を特定します。

その上でどの対策に優先的に取り組むべきなのかを検討し、最終的に対策の優先順位を設定します。もちろん先ほど梶浦さんがおっしゃったように、「経営の観点から最も優先的に守るべき情報資産はどれか?」という点も考慮した上で、具体的なロードマップを描いていきます。

こうした手順を踏まずに、ベンダーやSIerに勧められるままに製品を導入していくと、計画性のないちぐはぐなセキュリティ対策になってしまうのですね。

そうですね。従って弊社ではツール(セキュリティ製品)をポンと導入して「はい、おしまい」というビジネスではなく、むしろその後の運用や監視、保守の提供を通じて、お客様と長期間に渡ってお付き合いしながら、お客様にとって真に必要なものを提案していくというビジネススタイルをとっています。

03ゼロトラスト実現のためにも「コアデータの特定」が不可欠

少し前から注目を集めている「ゼロトラスト」も、やはりまずは自社の状況を正確に把握しないことには始まりませんよね。誰がどんなデバイスを使って、どんなネットワークを通じてどのインフラの上に載っているどのアプリケーションを使うか。これらをきちんと把握しないことには、ゼロトラストに基づくきめ細かなアクセス制御を行うことはできません。

中でも特に重要なのが「データ」です。本社のIT部門の目が行き届かないところで各部門や拠点が独自にデータを集めているため、全社レベルのデータガバナンスがまったく効いていない企業が少なくありません。本来はこれらのデータをきちんと可視化して整理しなければきちんとした防御は実現できないのですが、実際にこれをやるとなるとそれはそれでとても大変です。

中堅・中小企業がこれをやるためには、どんな手立てが考えられますか?

やはり先ほども申し上げたように、「重点化」がポイントだと思います。社内に存在するありとあらゆるデータを隈なく整理するというのは恐らく不可能でしょうから、もし万が一盗まれたり改ざんされたり、あるいはランサムウェアに暗号化されてシステムが機能停止してしまっては絶対に困る「コアのデータ」を特定して、これらを重点的に監視・防御することが重要です。

そのためには繰り返しになりますが、経営者や経営幹部が「自社にとって重要な情報は何か?」ということを考える必要があります。これらの立場の人たちにシステムの専門知識は決して必要ではありませんが、情報・データは今や極めて重要な経営資源なのだということは、大前提としてきちんと認識しておかなくてはなりません。

IT系の企業ほど知識があるため各部門で独自にシステムを構築する傾向が強く、その結果データも部門ごとにサイロ化してしまいがちですね。またそうした企業では得てしてセキュリティ対策も部門独自の判断で行っていることが多く、対策レベルがバラバラだったりします。そうした場合には、まず各部門でどのような対策が行われているかをいったん整理しお客様と相談の上、全社で担保すべき「基準レベル」を定めます。

その上で、既存の対策をなるべく生かしながら、基準レベルとの差分を最小限の投資で埋めるための提案を行っています。セキュリティ対策には「これさえ入れればOK!」という万能薬は存在しませんから、決まったものを押し付けるのではなく、お客様の現状の仕組みをなるべく生かしながら余分な投資を抑えた提案を心掛けるようにしています。

(第4回に続く)

![[イメージ]「中堅・中小企業のサイバーセキュリティについてエキスパートが語る~経営者と現場に今求められること~」(2)](../../lib/img/solution/column/it_trend/kv_discussion23B02_pc.png)

中堅・中小企業がいざサイバーセキュリティ対策に乗り出そうと思っても、「具体的に何から手を付ければいいのか分からない」という声もよく耳にします。

各企業が抱える固有の事情によって施策の優先度は変わってくるので一概には言えないのですが、一般論としては従業員に対するセキュリティ教育や社内の脆弱性を可視化・対処するサイバーハイジーン(IT環境における衛生管理)のような「社内のすべての組織・人員を対象に均一に行うべき対策」は、優先度を高く設定して実施するべきだと思います。一方で、高価なセキュリティ製品を導入したり、スキルの高い人員を投入する必要があるような施策は、予算と人員に限りがある以上、どうしても適用範囲を絞り込む必要が出てきます。