ITトレンド記事 コラム

サプライ&デマンド・ネットワークにおける

サイバーセキュリティ(1)

東京大学 大学院 情報理工学系研究科 教授 江崎 浩 氏

リスクを取るためのリスク管理

セキュリティに関するの学部生への講義では、

『事故の発生はゼロの「安全」ではなく、事故が発生しても対処することが可能な状態である「安心」の実現が必要である』

と教えています。”安心”な環境では非定常でのインシデントの発生が当然であり、”新しい挑戦”を可能にする環境を提供します。一方、”安全”な環境は、基本的に定常の決められた作業を要求することになり、新しい挑戦を否定してしまうことになりがちです。

石橋を叩いて渡るのが「安心」、

石橋を叩いて渡らないのが「安全」

とも言えるでしょう。

似たことが 日本の経営にもあるように思えます。株主至上主義や利益至上主義が、ある時期から日本の経営の常識になり、安定した利益を出し、利益を継続的に確保するために、既存事業の効率化による”コストダウン”が行われてきました。新規事業への挑戦は”リスク”であり、利益率を下げる(しばらくは)利益を出さないので、行いたくないという企業統治になっていたのではないでしょうか。これは、日本よりも先に米国が経験したことであり、日本は、バブル景気がはじけて、米国流の経営を一周遅れで導入したように思えます。この経営手法が、現在でも日本では主流となっているようですが、米国は、先に、新領域への挑戦による新しい事業形態による利益の獲得の経営形態に変化したように思えます。つまり、利益優先、株主利益の確保の優先のために、「リスクを取らないのが、リスク管理経営」という「安全な」経営になってしまったのではないでしょうか。株主の利益は大切ですが、それよりも重要なのは、「挑戦」というリスクを「安心して」とることではないでしょうか。リスクを取らないのは静かでいられますが、楽しくはないですし、長い目で見ると「茹で蛙」になってしまいます。厳し過ぎるセキュリティが「我慢・忍耐・生産性減少」の方向に向かってしまうのと同じです。厳し過ぎるリスク管理は、長期的には利益減少を導くことになりますし、効率性の向上だけでは、大きな利益向上にはつながりません。我々が目指すべきは、効率性は高くはないかもしれないが、新しい事業への挑戦というリスクをとり、その成功に向かって新しい事業での事業の効率化を行うという方向性ではないでしょうか。

厳しすぎる規則は、実現のためのコストが大きいばかりか、環境の変化に対する対応能力を低下させてしまいます。さらに、よりたくさんの仕事をしたい人は、厳しい規則をすり抜ける不適切な方法(=ブラックマーケット)を考え出すことになってしまいます。安心・安全を実現するための規則は、コンプライアンス不況にならないように、厳しすぎることなく、意図的に「あそび・ゆとり」を持たせるべきなのです。多くの人が、セキュリティ対策は、仕事の効率を下げる面倒なものだけど、「ちゃんとやらないと怒られる」ので、仕方なくやらされているものだと思っていらっしゃるのではないでしょうか。多くのみなさんにとって、セキュティは、『嫌な』ものだし『コスト』でしょう。したがって、厳しすぎるセキュリティは、「我慢・忍耐・生産性減少」という方向に向かってしまいます。

さらに、デジタル化は、「心理的安全性」を実現することができます。日本企業の工場などで頻発しているデータ改竄は、専門職員の上司や会社への忖度がその原因ではないでしょうか。デジタル化によって、忖度を行う必要がなくなり、自動的にデータの収集や分析が行われることで、安心してのびのびと仕事をできる“ちゃんとした”セキュリティ対策が実現されるのです。

また、多くの現場で、「インターネットにつながないので安全」だと主張される方が少なくありません。「セキュリティ対策は必要ないので、ソフトウェアのアップデートなどは不要だ」との主張です。最近は、「持ち歩き可能な高性能デジタル機器があるので対策を行うべきです」と申し上げると、「そんなことは実際には発生しないのに、大きな対策費用が発生するぞ!」さらには、「ソフトウェアのアップデートなどのサイバーセキュリティ対策を行った場合には 動作保証ができない」との脅しに近いことを言われることが少なくありません。これが、工場や事務所などのDXの実現への大きな障害となっているのです。これまで、交流できなかった社内外のサプライ&デマンド・ネットワークに存在する人たち(ステークホルダ)と連携し、新しい仕事の創成のためには、安心してのびのびと一緒に仕事ができる“ちゃんとした”作業環境を実現しなければならないのです。

サプライ“チェーン”からサプライ&デマンド“ネットワーク”へ

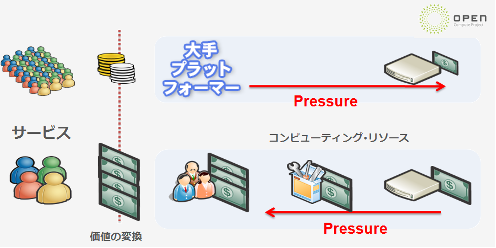

インターネットは、シンプルなStupidネットワークが、エンドノード間での透明なデジタルデータの送受信の環境を提供することで、さまざまなサービスやビジネスを持続的に創生・創成する環境を構築しました。この、エンド・ツー・エンドシステムは、クライアントサーバ型(CS型)とピア・ツー・ピア型(P2P型)を行ったり来たりしています。新しいサービスがP2P型で切り開かれ、ビジネス化の過程でシステムが、エンド・ツー・エンドシステムではありますが、CS型へと変化・進化します。CS型は、軽い{一般ユーザ}エンド と、賢い&重い{あちら側}エンドの構造になっているととらえることができます。このような形態は、「ベンダ・プロバイダ主導」のシステム形態です。

このベンダ・プロバイダ主導の構造は、PUSH型のサプライチェーンを作ることになります。このサプライチェーンの最適化がIndustry 4.0と呼ばれたりしました。サプライチェーンは、工場内、企業内、さらに企業間・業界間までを含むことになります。しかし、依然として、その多くがPUSH型であり、ベンダ・プロバイダが、Water Fall的な片方向のチェーンを形成することになります。PUSH型においては、通常、供給過剰の状況が発生しますし、ベンダ・プロバイダが主役の場合には、エンドカスタマーとの間に存在する仲介組織が、供給過剰の吸収役(=バッファ)になります。

このような状況を、「ユーザ主導」の構造に変革することが、いろいろなところで起こりました。※1「ユーザ主導」すなわち、ユーザの需要・要求をもとに、サプライチェーンを管理・制御するのです。つまり、サプライチェーンではなくデマンドチェーンの構築です。このような環境では、ユーザとベンダが密接にシステムの技術仕様を定義するDev-Ops ※2と呼ばれる状況へ変革することで、より小さなコストで迅速かつ容易に、各エコシステムの高度化・効率化・安定化を実現することが可能となります ※3。

このような動きは、既に、データセンター業界においてみられます。FaceBook大手SNS企業が起動させビッグテックGAFA/M企業が先導する OCP(Open Compute Project)、あるいは、中国のアリババやテンセント大手IT企業などのOTT(Over The Top)プレイヤによるScorpioなどです。これらの活動では、OTTがユーザとして、ユーザが必要とする機器・システムを、ユーザとベンダが連携・協力して設計・実装。導入する新しいビジネス構造を創生しました。

さらに、旧来型の産業構造は、製品を需要家に提供するOEM(Original Equipment Manufacturer)をトップのルート(根)とする多層ツリー構造のサプライチェーン(=製品の流通ツリー)を形成していました。ツリーに属する企業は、他のOEMが形成するツリーには属さない排他的なツリーの形態が一般的でした。しかし、このような排他的なツリー構造は、崩壊しつつあります。ツリーに属する企業は、多数のOEMツリーに同時に属するように変化・進化しました。さらに、ツリーに属する企業は、多様な“産業”のOEMツリーに属するように変化することになりました。すなわち、単純な排他的なツリー構造から、ネットワーク型の流通形態へと変化・進化したのです。

つまり、OEM(=出口)を頂点とするサプライチェーンは、複数のOEM(=出口)を持つネットワークへと進化・変化し、さらに、ネットワーク内のフローの制御は、提供側主導のサプライネットワークと、需要側手動のデマンド・ネットワークを構成することになったのです。

※1:例えば、某製造業の「かんばん方式」は、製造現場において、必要なものを必要なだけ生産することで、在庫を減らす効率的な、ある意味「ユーザ(=需要家)主導」の生産方式です。

※2:開発(Development)と運用(Operating)を組み合わせた混成語で、開発担当者と運用担当者が連携・協力する開発手法をさす。

※3:常に小さなコストで実現可能とは言えないが、特にライフタイムコストという観点からはより小さなコストとなることが少なくない。

紛争や戦争が明らかにしたサプライチェーンの脆弱性

現代の戦争・紛争では、現実の戦場での戦闘と並行して、サイバー空間における攻撃が活発に行われていることが認識されています。政府機関や重要インフラなどがサイバー攻撃の標的となり、DDoS攻撃、マルウェア攻撃などが観測されています。サイバー攻撃は、物理的な破壊を伴わないものの、国家・経済・社会の活動を麻痺させることができます。サイバーセキュリティは、企業のみならず、国家安全保障の根幹に関わる重要な課題として捉え、その能力を強化する必要性を強く認識させる契機となりました。 各企業の活動も、グローバルなサプライチェーン(正確には サプライネットワークを形成している)の上に構築されていることが、2020年に発生したコロナ禍が証明し、最近の紛争や戦争の際には、グローバルに展開されたサプライチェーンの中のどこかが、サイバー攻撃やサイバーインシデントを含む何らかの原因で機能しなくなることで、甚大で広域に渡る経済損失が発生することが実感・体験されることになりました。その結果、サプライチェーンの把握と見える化、さらに重要生産拠点の国内回帰が起こりつつあります。

もはや、ほとんどすべての産業がデジタルシステムに依存していることと、その活動がグローバルなデジタルネットワークであるインターネットに依存していることを我々は十分認識する必要があります。もはやすべての産業は、その存在とその利用を前提としている「インターネット」の存在と利用を前提としているのです。

データの信憑性と適切なデータ利用

海底ケーブルやデータセンターを通じて個人および組織間で交換されるデータの信憑性の確保・維持は、特に、サプライチェーンの安全保障にとって、重要な課題となります。インターネットおよびインターネットを利用する社会・経済活動においては、データの不適切な利用や改竄が行われていないことを検知する機能が、グローバルなデジタル空間で実現されなければなりません。社会活動や経済活動は、そのほとんどがグローバルな空間上に形成されるサプライチェーンネットワークを形成し、そのトポロジーは時々刻々変化しています。このような、動的に変化するグローバルなサプライネットワークにおいて、データの改竄が行われない安心なデジタル通信ネットワークを我々は形成されなければならないのです。すなわち、データの信憑性の確保と適切なデータ利用の実現です。特に、人工知能(AI)の利用が急進展していますが、AIが適切・正確に動作するためには、“正しい”データがAIに提供されなければなりません。データ詐称は、AIへの致命的な誤動作を誘導します。データ詐称は、意図的ではないものと、意図的な攻撃とが存在します。しかも、このAIが利用するデータは、サプライチェーン上で伝搬させられ、各企業・組織で利用されるのです。すなわち、正確なデータの流通と共有が、サプライチェーン上のすべてのステークホルダ組織で実現されなければならないのです。

このような環境を実現するために、「セキュリティー・バイ・デザイン」「プライバシー・バイ・デザイン」の考え方、さらに、「ゼロトラスト」の考え方が提唱されました。設計段階からセキュリティとプライバシーの両方を考慮するべきとの指針です。さらに、攻撃は「どこから来るのか分からない/特定できない」ということを前提にシステムの設計と実装、さらに運用を行う必要があるとされています。これらの実現のための、さまざまなガイドラインや検査/検証システムが存在しているのです。

これらを実現するためには、どこかに「トラスト・アンカー(Trust Anchor)」と呼ばれる 信頼の起点が必要になります。この信用可能な起点であるトラスト・アンカーは、誰が用意するのかという問題は、安全保障の実現にも深く関係することになります ※4。信頼の「起点」であるので、必然的に「国」はその有望な一つの候補となりますが、留意すべき点は、「有望な一つの候補である」という考え方です。さらに、信頼の「起点」は単一障害点(Single Point of Failure)とならないような実装が必要となります。インターネットの設計・実装・運用は、マルチステークホルダ(MSH;Multi-Stake Holder)という考え方で実現されています。「国」は、重要性の高いCriticalなステークホルダという位置づけですが、すべてを引きうけることは、システムの冗長性と多様性という観点から危険な実装となってしまいます。したがって、複数のステークホルダが連携・協調して、自律分散型のトラストアンカーシステムを形成することが望まれるのです。すなわち、「国は、”a” トラスト・アンカー」であるべきであり、個人および組織間で交換されるデータの信憑性の確保・維持に必要となるトラスト・アンカーの設計・実装・運用においては、複数のトラスト・アンカーの相互連携によるデジタルネットワークの実装と運用体制の構築が必要であり、その適切な実装・運用が、デジタルインフラ上でのデータ利用の安全保障に資することになると考えるべきなのです。

インターネットは、多様性を持つ物理層とデータスペース層と統一性を持つグローバル空間でのデジタルパッケージの転送を実現するTCP/IP層の3階層で構成されています。これが、インターネットの前提であり、以下のように整理することができます。

- 1.統一(Unified技術, i.e.,TCP/IP)によって、デジタルデータの「自由な生成・流通・加工」が可能な 「国境を跨る」 物理的連邦(Federated)システム。

- 2.自律分散(P2P)から新しいサービスが創生され、分散は維持しながらの集中(CS)によるビジネス化。① “Start Small, Scale Fast”、② 敢えて最適化しない(変化可能なモノが生き残る)。

- 3.グローバルな空間上にCONNECTEDな国境を跨る{技術的にも}多様性を持ったData Space”s”を形成。これまで、Disconnectedだったシステムが、CONNECTEDになり、新しいData Spaceを創生する。さらに、国境が存在しない物理空間(e.g., 宇宙)も存在し、CONENCTEDになりつつある。

- 4.「国」(“a” critical stake holder)を含む マルチステークホルダ(MSH; Multi-Stake Holder)での運用。

- 5.複数の Trust Anchors での分散&連携運用。

※4:経済安全保障を強化・推進する観点から支援対象とすべき先端的な重要技術の研究開発を進める「経済安全保障重要技術育成プログラム(通称“K Program”)」の中には、クラウド環境におけるデータの暗号化に用いる暗号鍵を利用者自身が自律的に管理できるハードウェアセキュリティモジュール(以下、HSM)技術が 東芝インフラシステムズ社(2025年4月に株式会社 東芝に統合)によって研究開発されている。これは、各半導体チップ内に埋め込むトラストアンカーポイントである。

ACD(Active Cyber Defense) と 能動的サイバーセキュリティ

サイバーセキュリティの重要性と具体的で効果的な対策が、個人、組織、そして国家に必要との認識が急速に一般化しています。これまでの対策は、活動の継続に必要なCIAの実現とされていた。C「機密性」、I「完全性」、A「可用性」の3要素に関する「防御(ディフェンス)」とされていました。

防御が必要とされるということは、「攻撃(=アタック)」が存在するこが前提であることは自明なことです。何のために攻撃するのか? 攻撃によって、攻撃対象が打撃を受け、攻撃側が利益を獲得する可能性があるからです。小規模な{ほぼ一方的な}攻撃が紛争であり、大規模な攻撃に対する防御と、攻撃側に対抗する攻撃が戦争です。戦争に関して、現在でも広く参照されるバイブルとされているのが、紀元前500年頃の中国春秋時代に執筆されたとされている「孫子の兵法」ではないでしょうか。戦争に勝利するために何を行うかが整理されているが、孫子は「戦争は極めて深刻なものであるから、よく考えるべきである」という“非好戦的な思想”を提唱しています。「戦争は回避すべき」との戦略です。これは、日本における「専守防衛」に通じるものであり、世界中の軍事のプロは「戦争行為を行わないことが求めるべき勝利」と考えているようです。

ACD(アクティブ・サイバーディフェンス)に関する議論が約10年前にグローバルに行われました。その結果は、2018年11月に9つの原則からなるThe Paris Call ※5として提唱されました。アクティブは、攻撃の発生への受動的(パッシブ・リアクティブ)な対策ではなく、可能性のある攻撃への防衛策をあらかじめ(プロアクティブ)用意・準備するという考え方です。特に、

「攻撃を未然に防ぐための反撃、攻撃行為に対しての攻撃側への攻撃は行わない

(No hack back, active defense and countermeasures)」

と明記されています。

Paris Call : The 9 principles, November 12, 2018

-

1.Protect individuals and infrastructure

Prevent and recover from malicious cyber activities that threaten or cause significant, indiscriminate or systemic harm to individuals and critical infrastructure. -

2.Protect the Internet

Prevent activity that intentionally and substantially damages the general availability or integrity of the public core of the Internet. -

3.Defend electoral processes

Strengthen our capacity to prevent malign interference by foreign actors aimed at undermining electoral processes through malicious cyber activities. -

4.Defend intellectual property

Prevent ICT-enabled theft of intellectual property, including trade secrets or other confidential business information, with the intent of providing competitive advantages to companies or commercial sector. -

5.Non-proliferation

Develop ways to prevent the proliferation of malicious software and practices intended to cause harm. -

6.Lifecycle security

Strengthen the security of digital processes, products and services, throughout their lifecycle and supply chain. -

7.Cyber hygiene

Support efforts to strengthen an advanced cyber hygiene for all actors. -

8.No private hack back

Take steps to prevent non-State actors, including the private sector, from hacking-back, for their own purposes or those of other non-State actors. -

9.International norms

Promote the widespread acceptance and implementation of international norms of responsible behavior as well as confidence-building measures in cyberspace.

すなわち、日本で議論されている「能動的サイバー防御」の具体的実装には、適切な注意が払われなければならないのです。弱点を見せない(“隠す”を含む)、攻撃する意味・利益が存在しない状況にすることが目指すべき状態であり、そのための情報収集と共有・連携が防御側で実現されることが必須となるとされているのです。

※5:https://pariscall.international/en/principles

(第2回に続く)